ملخص

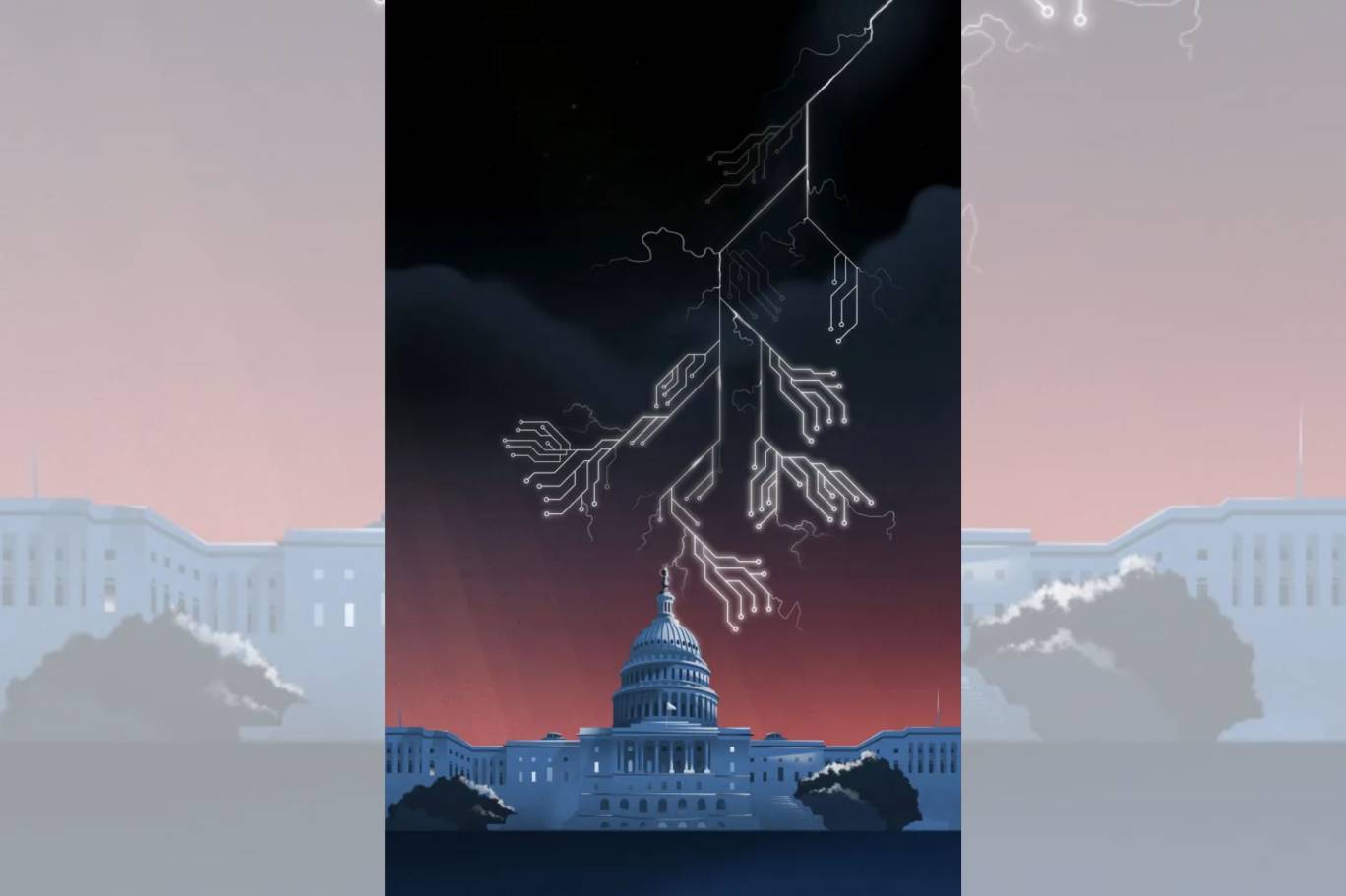

الصين باتت متفوقة في ميدان الحرب السيبرانية بسبب نظامها التسلطي ودفاعاتها الموحدة، فيما تعاني الولايات المتحدة من هشاشة ناتجة من تعدد الملكية الخاصة لبناها التحتية، مما يفرض عليها تبني استراتيجية ردع جديدة قائمة على الذكاء الاصطناعي والهجوم الاستباقي.

تمسك الشركات الأميركية بمقاليد القيادة العالمية في التكنولوجيا، سواء تعلق الأمر ببرمجيات الكمبيوتر أو خدمات حوسبة السحاب أو الذكاء الاصطناعي أو منتجات الأمن السيبراني. وفي المقابل، منذ نحو ثلاثة أعوام، حقق قراصنة (هاكرز) مدعمون من الحكومة الصينية شيئاً لم تستطع الولايات المتحدة حماية نفسها منه، على رغم ما تمتلكه من قوة ضخمة في التكنولوجيا. ويتمثل الشيء الذي نجح الهاكرز بتوصلهم، وباستمرار، إلى اختراق شبكات الاتصالات الأميركية، ونسخ المكالمات، وإرساء القدرة على تتبع مسؤولي الاستخبارات الأميركية ووكلاء قوى إنفاذ القانون في البلاد كلها. وقد شكلت الهجمة السيبرانية التي لقبت بـ"إعصار الملح" Salt Typhoon الجزء الأساس من حملة عالمية ضد الاتصالات، واخترقت أنظمة في مؤسسات نقل الإشارات بصورة عميقة، إلى حد أنه بات شبه مؤكد أن المسؤولين لن يتوصلوا أبداً إلى معرفة المدى الكامل للقدرات التي باتت تحوزها الصين في التجسس على الاتصالات الأميركية.

وشكل "إعصار الملح" ما يفوق كونه أحد النجاحات للاستخبارات الصينية. وعبر عن واقع أكثر عمقاً وأشد إثارة للاضطراب. وبعد مرور حفنة من العقود على الانتشار الواسع للإنترنت المترافق مع بداية عهد جديد من الصراع في الجغرافيا السياسية، استطاعت الصين أن تضع نفسها في موقع الهيمنة على معركة الفضاء الرقمي. وباتت أميركا متأخرة عنها بحكم فشلها في حماية الجبهة الرقمية الداخلية الواسعة، إضافة إلى البنى المادية الفعلية التي تعتمد إليها. وبسبب غياب الحدود عن الفضاء الرقمي، بات الوطن الأميركي أرض معركة مستمرة. وتشمل خطوط المواجهة في تلك المعركة التي لم يجر الاستعداد لها، كل المستشفيات ومحطات الكهرباء وأنابيب النقل ومحطات تنقية المياه ونظم الاتصالات، إضافة إلى الشطر الأعظم من البنية التحتية الحساسة والمحورية في الولايات المتحدة.

تمتد الهيمنة السيبرانية الصينية إلى ما هو أبعد من التجسس على الاتصالات، إذ اكتشف برمجيات خبيثة صينية مزروعة في أنظمة الطاقة والمياه والنقل الأميركية، ويبدو أنها تهدف إلى التخريب وليس جمع المعلومات، مما يمنح الصين قدرة على تعطيل الحياة اليومية والعمليات العسكرية الأميركية. وإذا حدثت أزمة ما في المستقبل، قد تستطيع الصين استخدام قدراتها المتموضعة مسبقاً بهدف تأخير التحشيد العسكري، وإعاقة عمل أنظمة التحكم بالنقل الجوي، أو إحداث سلسلة من الانقطاعات في إمدادات الكهرباء. وحتى إذا استُثني احتمال شن هجوم مباشر، فإن تلك القدرات التي قد تزرع في أرجاء أميركا، ربما استطاعت ردع الولايات المتحدة عبر إثارة شبح حدوث فوضى في الداخل الأميركي.

اقرأ المزيد

يحتوي هذا القسم على المقلات ذات صلة, الموضوعة في (Related Nodes field)

واستطاعت هجمة "إعصار الملح" ضمان القدرة على الوصول الواسع إلى الشبكات الأميركية. ويعود ذلك جزئياً إلى التباين الأساس بين المقاربة التسلطية التي تعتمدها بكين في الدفاع السيبراني، وبين المقاربة الأكثر ديمقراطية التي تنتهجها واشنطن. وتحرم القيم الأميركية ذلك النوع من الترصد الشامل والواسع الذي يعتمد عليه الدفاع السيبراني الصيني ويطلق يد بكين في تنفيذ عمليات هجومية ضمن خشية ضئيلة من الرد بالمثل. وتدار البنية التحتية الحساسة والمحورية الأميركية بأيدي مجموعة الأطراف الفاعلة في القطاع الخاص، مع القليل من الإشراف الحكومي أو المشاركة المباشرة. وتتباين مستويات استثمار تلك الأطراف في الأمن السيبراني لأنها تتحرك بالاستناد إلى اعتبارات تجارية. وهذا يعني أنه عندما يُكتشف المهاجمون السيبرانيون، يصعب إثبات أنهم أزيلوا تماماً من الشبكات أو الأنظمة. وحتى حينما تبدو إزالتهم محتمة، فمن المرجح أن يعاودوا الكرة.

وحاضراً، يتمثل التحدي الأضخم للأمن السيبراني الأميركي في العمليات الصينية لكنها ليست التحدي الوحيد. إن نقاط الهشاشة في شبكات البنية التحتية الأميركية جعلتها أهدافاً مغرية للمجرمين والدول الأخرى. وأثناء الأعوام الأخيرة، أحدثت العمليات الروسية والإيرانية اضطرابات في أنظمة نقل المياه الأميركية ضمن مجموعة من الولايات. واستطاع هاكرز معظمهم في روسيا، إلحاق الضرر بعمل مئات من المستشفيات الأميركية. وتستطيع واشنطن، بل يجب عليها، بذل جهد أكبر في حماية البنية التحتية المحورية والحساسة، وردع الهجمات الصينية. ولن تؤول ثورة الذكاء الاصطناعي إلا إلى مفاقمة نقاط الضعف الأميركية، إلا إذا سارع صناع السياسة إلى صوغ مقاربة جديدة للأمن السيبراني للولايات المتحدة.

ويجب على واشنطن إرساء سياسة جديدة في الردع السيبراني تستند إلى مبدأ مفاده أن الدفاع السيبراني المتين يمكن الهجوم السيبراني الموثوق. ويشكل الذكاء الاصطناعي المفتاح إلى عملية صنع سياسة ردع جديدة قابلة للتنفيذ. وينبغي بالولايات المتحدة التمرس باستخدام خبراتها في الذكاء الاصطناعي عبر إطلاق جهود وطنية في استعماله في صوغ صورة جديدة لشبكاتها المتعاظمة في البنية التحتية المحورية، والتعرف إلى أهم نقاط الضعف ثم إصلاحها. وكذلك يجب على واشنطن ضمان امتلاكها لقدرات سيبرانية هجومية تكفي لردع الصين. ويجب أن تأتي رسائلها في شأن الهجمات السيبرانية على نحو أكثر انسجاماً، بمعنى توضيح أن النشر والتموضع المسبقين لقدرات سيبرانية في ثنايا أنواع معينة من البنى التحتية، يشكل خطاً أحمر، مع توخي إرسال إشارات في شأن قدراتها على الرد بالمثل.

وعبر تطوير دفاعات مزودة بقوى الذكاء الاصطناعي والاستثمار الملموس في القدرات الهجومية، ستتوصل الولايات المتحدة إلى الانتقال من الاستراتيجية السيبرانية غير الملائمة إلى الردع النشط. ويجب على الحكومة الأميركية نقل رسالة إلى الصين بأن واشنطن تبقى ملتزمة الدفاع عن أرواح الأميركيين. ولا يمكنها فعل ذلك إلا عبر اكتشاف أكثر الثغرات حساسية في البنية التحتية الرقمية التي يعتمد عليها الأميركيون وتأمينها.

سلاح سري

اتخذت هجمة "إعصار الملح" شكل عملية معقدة نفذت على مراحل عدة. فمن أجل الحصول على صلاحيات المدير داخل شبكات الاتصالات، استغل المهاجمون ثغرات في منتجات الأمن السيبراني لدى شركات الاتصالات الأميركية – مثل الجدران النارية [وسائل حماية رقمية] – واستخدموا كلمات مرور مسروقة من هجمات غير مرتبطة. وبمجرد التسلل، زرع القراصنة برمجيات خبيثة وسيطروا على عمليات وبرامج شرعية لضمان بقائهم داخل النظام. ثم استخدم المهاجمون الحواسيب والخوادم وأجهزة التوجيه وغيرها من الأجهزة المخترقة للتحرك عبر شبكات عدة شركات، والعثور على أفضل مواقع للتجسس.

وترجع جذور نقاط تفوق الصين في الفضاء السيبراني إلى الفوارق البنيوية بين صورتي الحوكمة الديمقراطية والتسلطية. وحينما ظهرت الهجمات السيبرانية مع انتشار الإنترنت، واجهت الصين والولايات المتحدة كلتاهما نقاط ضعف متشابهة. ولكن، الصين عمدت إلى إرساء دفاعاتها السيبرانية فيما جهدت الولايات المتحدة في الحفاظ على التوازن بين حماية فضائها السيبراني وبين اهتمامها بالحريات المدنية.

وأثار التنامي الانفجاري للإنترنت خلال حقبة التسعينيات من القرن الـ20، مكامن الحذر لدى بكين. وعلى نحو مألوف من نظام أوتوقراطي، خشيت الحكومة الصينية من القدرة الكامنة للإنترنت في تعزيز حرية التعبير، فاختارت تقييد الشبكة العنكبوتية. منذ أواخر التسعينيات، شرعت بكين في نشر منظومة من التقنيات والقوانين لفرض رقابة على الخطاب عبر الإنترنت وحجب المواقع والتطبيقات الغربية.

استثمرت الصين بكثافة في القدرات الهجومية السيبرانية

ويستمر مراقبون خارجيون في الميل إلى استعمال مصطلح "جدار النار العظيم" Great Fire Wall في الغالب، لوصف مشروع الرقابة الداخلية في الصين. [يمزج المصطلح بين تسمية "جدار الصين العظيم" وبين كلمة "جدار النار" في البرمجيات الرقمية]. ولكن، عقب إنجازها تلك المهمة الرقابية، اكتشفت الحكومة الصينية أن ما كونته يملك وظيفة قوية أخرى. وإضافة إلى تقصي وترصد الكلام المتمرد في الصين، تستطيع تقنيات "جدار النار العظيم" التعرف إلى الشيفرات الخبيثة قبل أن تصل إلى المنظومات الحساسة والمحورية. وزود ذلك الصين بأدوات دفاعية ضد الهجمات السيبرانية. ونتيجة لذلك، تعمل محطات معالجة المياه وشبكات الكهرباء والاتصالات الصينية وغيرها من البنى التحتية الحيوية تحت طبقات حماية تفتقر إليها معظم الأنظمة الأميركية. وإذا حاول قراصنة أجانب اختراق البنية التحتية الصينية، فقد يواجهون ليس فقط دفاعات الجهة المستهدفة، بل أيضاً قدرات المراقبة الموحدة التي تملكها الحكومة الصينية.

أما الولايات المتحدة فواجهت وضعاً معاكساً تماماً. فبعكس الصين، حيث تخضع البنى التحتية الحيوية لإدارة مباشرة من الدولة، فإن الأنظمة الأميركية مملوكة لآلاف الشركات الخاصة ذات القدرات المتباينة في الأمن السيبراني ووعي التهديدات. فعلى سبيل المثال، تعمل محطة صغيرة لمعالجة المياه في ولاية أوهايو ضمن حدود إمكاناتها، وهو ما يعني غالباً برمجيات ضعيفة، وكلمات مرور افتراضية، وأنظمة قديمة يسهل اختراقها.

كما أن الحكومة الأميركية محظور عليها قانوناً مراقبة شبكات هذه الشركات بحثاً عن التهديدات من دون موافقتها الصريحة، تفادياً لانتهاك الحظر الدستوري على "التفتيش والمصادرة" في الاتصالات الخاصة. وهكذا انتهى الأمر بالولايات المتحدة إلى الاعتماد على نهج مجزأ في حماية بنيتها التحتية الأكثر حساسية رقمياً: إذ تتحمل الشركات المالكة والمشغلة للأنظمة الحيوية الأميركية، مثل شبكات الكهرباء، مسؤولية تأمينها مع إشراف حكومي محدود.

برمجيات مؤتمتة غير تقليدية

لقد أدت الفجوة في الدفاع السيبراني إلى تطوير الصين قدرات هجومية مع تدني خوفها من رد انتقامي. واستثمرت الصين بكثافة في القدرات السيبرانية الهجومية، وأرست برامج باتت تنافس نظيراتها الأميركية في التطور والقدرة على الانتشار والتوسع. وأدمجت الصين تلك القدرات في صلب عقيدة "الدفاع النشط" التي تتبناها في شأن الدفاع عن الحدود. ويعني ذلك تبني مبدأ أن الدفاع الأفضل يجب أن يتضمن تسديد الضربة الأولى الرامية إلى شل قدرة العدو في العمل. وفي البداية، انخرطت الصين والولايات المتحدة ضمن جهد دبلوماسي عن التجسس السيبراني عام 2015، حينما عقد الرئيسان الأميركي باراك أوباما والصيني شي جينبينغ اتفاقاً يحظر سرقة الهاكرز للملكية الفكرية بهدف الاستخدام التجاري. وسرعان ما انتهكت الصين ذلك الاتفاق. ومالت إدارة ترمب الأولى التي تولت السلطة عام 2017، إلى العمل على تعزيز القدرات كبديل من الانخراط الدبلوماسي. ومثلاً، خلال مارس (آذار) 2018، أصدرت إدانات وعقوبات ضد هاكرز لهم علاقة مع بكين، سرقوا بيانات عن الملكية الفكرية من شركات مؤسسات حكومية أميركية.

وعقب دخول الرئيس جو بايدن المكتب البيضاوي عام 2021، كرست إدارته جهوداً منتظمة في الانخراط الدبلوماسي مع الصين بغية التعامل مع التنافس الاستراتيجي بين القوتين الكبيرتين. وشمل ذلك الفضاء السيبراني. ومثلاً، انتزع بايدن وعداً من شي جينبينغ بألا تتدخل الصين في الانتخابات الرئاسية الأميركية للعام 2024. وفي المقابل، أدركت إدارة بايدن أن الصين تكثف قدراتها الهجومية السيبرانية.

ومثلاً، عام 2023، استغل هاكرز تشرف عليهم الدولة الصينية خللاً في خدمات الحوسبة السحابية لدى شركة مايكروسوفت كي يخترقوا حسابات البريد الإلكتروني لعدد من المسؤولين الأميركيين. وبصورة منتظمة، عمدت إدارة بايدن إلى الكشف عن بيانات مصنفة تحت خانة السرية، كي تعطي إنذارات متصاعدة للجمهور في شأن توسع الأنشطة الصينية السيبرانية وانتقالها من التجسس إلى إمكانية إحداث تخريب داخل أميركا. وفي يناير (كانون الثاني) 2024، تقدم رئيس "مكتب التحقيقات الفيدرالية" كريستوفر وراي بشهادة أمام لجنة في مجلس النواب ورد فيها أن مجموعات هاكرز لها علاقة مع الحكومة الصينية تعمل على استهداف البنية التحتية المحورية والحساسة في الولايات المتحدة، وتستعد للتسبب بحدوث "ضرر واقعي وفعلي" للأميركيين.

الاكتفاء بالدفاع لن يكفي وحده للتعامل مع نقاط تفوق الصين

أضحت العمليات السيبرانية الصينية خطراً واضحاً على الأمن القومي الأميركي. ويأتي مثل على ذلك في المدى الواسع للموضعة المسبقة للقدرات التجسسية السيبرانية. [نشر برمجيات خبيثة في مواضع مفصلية ضمن الفضاء السيبراني، تبقى كامنة لوقت يسبق شن هجمات عبر الإنترنت]. ولقد اكتشفت تلك التدخلات في البنية التحتية للمياه، وشبكات الكهرباء ومجموعة من المنظومات الحساسة ضمن الأراضي الأميركية. واتبعت تلك الهجمات نمطاً منسقاً قوامه أن يخترق المهاجمون المواقع الأميركية منتحلين صفة الوصول الإداري إلى أنظمة التحكم والسيطرة عليها، ثم العمل تدريجاً على إرساء القدرة على النفاذ إليها، وبعدها تبقى تلك البرمجيات كامنة وساكنة مع احتفاظها بالقدرة على تفعيل وتنشيط شيفرات خبيثة حينما يصدر إليها الأمر بذلك.

وكذلك يشي انتقاء الأهداف بتفكير استراتيجي. ويقصد بذلك أن محطات تنقية المياه وضخها تلبي حاجات أساس للمدنيين فيما تقدم الدعم إلى منشآت عسكرية كذلك. وتدعم شبكات الكهرباء كل مناحي الحياة بداية من العمليات الجراحية ووصولاً إلى مصانع إنتاج الذخائر. وتستند الاتصالات المدنية وأنظمة القيادة العسكرية إلى شبكات الاتصالات. وعبر الموضعة المسبقة للأدوات الهجومية السيبرانية في تلك المنظومات المزدوجة الاستخدام، تعد الصين نفسها لإيقاع خسائر مدنية باهظة ضمن استهداف وتخريب الفاعلية العسكرية الأميركية.

ومثلاً، إذا حدثت أزمة في شأن تايوان، قد تثبت تلك القدرات المتموضعة مسبقاً، قدرتها على حسم الأمور. ولنتخيل الإشكالية التي ستواجه القادة الأميركيين إذا توصلت الصين إلى تكوين تهديد جدي يؤخر التعبئة العسكرية الأميركية، عبر الإخلال بشبكات خطوط السكك الحديد أو إطلاق سلسلة من الانقطاعات في الكهرباء عبر الساحل الشرقي لأميركا. وفعلياً، لا تحتاج بكين إلى تنفيذ هجمات من تلك الأنواع، إذ يكفي وجود إمكانية بقدرتها على ذلك كي تتغير عملية صنع القرار الأميركي تحت تأثير الكلف السياسية الداخلية لذلك الضرب من التدخل الخارجي.

كما أن تموضع الصين المسبق يخدم أهدافاً عسكرية تكتيكية. فالقواعد العسكرية الأميركية تعتمد على البنية التحتية المدنية المحيطة بها من كهرباء ومياه واتصالات. ومن خلال تهديد هذه الأنظمة، يمكن للصين أن تعرقل التعبئة العسكرية الأميركية من دون مهاجمة أهداف عسكرية مباشرة، بالتالي تتجنب التصعيد الواضح الذي قد ينجم عن قصف القواعد الأميركية. وبالمثل، فإن تعطيل الموانئ والمطارات يمكن أن يؤخر وصول التعزيزات إلى المحيط الهادئ، مع الإيحاء بأن الاستهداف يقتصر على البنية التحتية المدنية وبأساليب غير قاتلة.

ويتبنى المنظرون العسكريون الصينيون علانية ذلك المنطق، إذ يصفون عمليات الهجوم السيبراني بأنها صورة من "الردع الاستراتيجي". وبصورة تتفوق على صور أخرى من الردع التقليدي، تمنح العمليات السيبرانية القدرة على الإنكار. وقد تهدد الصين بنى تحتية مدنية فيما تدعي أن تلك الاضطرابات قد تأتي من اختلالات في عمل المنظومات المستهدفة بأكثر من كونها ناجمة عن هجوم متعمد. وبالفعل، أنكرت الحكومة الصينية باستمرار وقوفها خلف عملية "إعصار الملح" أو البرمجيات الخبيثة التي اكتشفت في البنى التحتية الأميركية.

رؤية مزدوجة

لقد جعلت قابلية الإنكار هذه من الدبلوماسية التقليدية أداة ضعيفة لإدارة الحروب السيبرانية. فالولايات المتحدة لا تستطيع الاعتماد على المفاوضات المباشرة، بل يجب عليها أن تتجه بسرعة إلى تعزيز دفاعاتها. واستخدمت إدارة بايدن صلاحيات طارئة لفرض متطلبات جديدة للحد الأدنى من الأمن السيبراني على خطوط الأنابيب وأنظمة السكك الحديد والمطارات ومرافق المياه، متجاوزة عقوداً من المقاومة الحزبية المشتركة [الديمقراطية والجمهورية] ضد إلزام القطاع الخاص بمعايير أمنية. ودفعت هذه المتطلبات فعلاً إلى تحسينات في الحماية الأساس، وأتاحت للجهات التنظيمية الحكومية مثل إدارة أمن النقل (التي تشرف على خطوط الأنابيب) أن تجري عمليات تفتيش دورية لدفاعات مالكي البنية التحتية السيبرانية وتقدم التوجيهات لهم.

وعلى رغم أن تلك الإجراءات مثلت خطوة مهمة، فإنها لا تقارن بالإشراف المباشر الذي تمارسه بكين على البنى والشبكات المماثلة في الصين. وفرضت إدارة بايدن على شركات أنابيب نقل النفط ومنظومات المياه وخطوط السكك الحديد والرعاية الصحية بالإبلاغ عن الحوادث السيبرانية للحكومة، لكن بعد وقوعها فحسب. بينما تستطيع السلطات الصينية مراقبة أنظمتها في الوقت الفعلي لمنع الحوادث قبل وقوعها أصلاً. أما المتطلبات الجديدة الخاصة بمرافق المياه الأميركية فقد توقفت بعدما طعنت ولايات عدة في قانونيتها، مما ترك هذا القطاع عرضة للخطر.

تشبه العمليات السيبرانية الحرب التقليدية - من ضربات جوية ومعارك بحرية أو برية - إذ إنها تنطوي على جانب هجومي وآخر دفاعي. وتردع الولايات المتحدة التهديدات التقليدية عبر تفوقها في القوة العسكرية، لكنها تفتقر تماماً إلى مثل هذه الهيمنة في الفضاء السيبراني، إذ يتشابك الهجوم والدفاع على نحو لا ينفصل. وفي الوضع الراهن، يواجه الرؤساء الأميركيون معضلة مستحيلة: إذ لا يمكنهم إطلاق تهديدات ردعية مقنعة لأنهم لا يملكون ثقة كافية بأن دفاعات الولايات المتحدة قادرة على الصمود في مواجهة معركة سيبرانية متبادلة قد تتصاعد بسرعة. لذلك تحتاج الولايات المتحدة إلى سياسة تعترف بواقع الصراع السيبراني وتوظف بقوة مزاياها التكنولوجية لاستعادة التوازن الاستراتيجي.

تمثل الدبلوماسية التقليدية أداة ضعيفة في التعامل مع أعمال الحرب السيبرانية

قبل أي شيء، على واشنطن أن تجرك مكامن الضعف في دفاعاتها الرقمية. ففي الحرب التقليدية، توجه الاستراتيجية عبر المقارنات المباشرة للقوة: فالجيش الأميركي، مثلاً، يجري بانتظام اختبارات ومحاكاة لمعرفة ما إذا كانت دفاعاته قادرة على صد قدرات روسيا الصاروخية. لكن الحكومة لا تستطيع تقييم مدى قدرة البنية التحتية الحيوية الأميركية على الصمود أمام هجمات سيبرانية صينية، لأنها لا تملك حتى رؤية واضحة لما يحمي آلاف الأنظمة المملوكة للقطاع الخاص.

ويقدم الذكاء الاصطناعي، بقدراته المتنامية على معالجة كم هائل من البيانات، فرصة جديدة للتعامل مع هذه المعضلة الواسعة. بل يمكن أن يشكل مفتاح سياسة ردع سيبرانية أميركية جديدة - وتحديداً عبر ما يعرف بـالتوائم الرقمية المولدة بالذكاء الاصطناعي. والتوأم الرقمي هو نسخة افتراضية لجسم مادي (مثل توربين رياح) أو نظام (مثل شبكة كهرباء)، يستخدم بيانات وأجهزة استشعار في الزمن الحقيقي ليعكس سلوك وأداء نظيره في العالم الواقعي. وتتيح هذه النماذج الديناميكية للمؤسسات مراقبة أصولها المادية وتحليلها وتحسينها من بعد.

وأدت التطورات الأخيرة في الذكاء الاصطناعي إلى تسريع هائل في الانتفاع من "التوائم الرقمية" عبر التحسن الدراماتيكي في قدراتها على تشكيل نماذج أكبر وأشد تعقيداً وتطوراً. ويتبنى القطاع الصناعي هذه التقنية بسرعة لتحسين سلامة المنتجات. ومثلاً، تشغل شركة "رولز رايس" الآن مجموعة من "التوائم الرقمية" في عمليات التصنيع المتعلقة بمحركاتها النفاثة بهدف تحسين كفاءتها. وثمة حكومات تعمل على استكشاف القدرات الكامنة في تلك التوائم الرقمية. فقد أنشأت سنغافورة توأماً رقمياً إضافة إلى منصات اختبار لمحطات المياه والكهرباء لديها، بينما استخدم حلف الناتو هذه الأنظمة في مناورة سنوية واسعة للدفاع السيبراني، جرى خلالها محاكاة هجمات ودفاعات على البنية التحتية السنغافورية.

أما في الولايات المتحدة، فإن إطلاق جهد وطني لإنشاء توائم رقمية لمئات من أكثر أنظمة البنية التحتية حساسية - بالتعاون وبموافقة مالكي القطاع الخاص - من شأنه أن يتيح لفرق الأمن اختبار سيناريوهات هجوم خطرة من دون المخاطرة بوقف الخدمات الأساس الفعلية. وبوسع الفرق أن تحاكي هجمات سيبرانية تستهدف مكونات مختلفة داخل التوأم الرقمي لمعرفة أية ثغرات قد يؤدي استغلالها إلى تعطيلات كبيرة. وستساعد هذه المعلومات الشركات على تركيز مواردها المحدودة على معالجة الثغرات الأكثر تهديداً بدلاً من محاولة سد كل فجوة أمنية على قدم المساواة.

وكذلك قد ترسي التوائم الرقمية قاعدة لأنماط التصرف من شأنها المساعدة في تقصي نقاط الخلل التي قد يؤشر وجودها على حدوث هجمات سيبرانية. ومثلاً، حينما يظهر أحد التوائم الرقمية عن منشآت المياه وجود شيء غير عادي في عمل أحد الصمامات أو تذبذبات غير مألوفة في الضغط داخل الخزانات والأنابيب، سيجب على فرق الأمن التعرف بسرعة على إمكانية حدوث تدخل خارجي قبل تسببه في أضرار مادية فعلية. وتطاول تأثيرات "التوائم الرقمية" ما هو أبعد من عمل هذه الشركة أو تلك. وقد تستخدم نسخ افتراضية عن شبكات الكهرباء في صنع محاكاة افتراضية عن سيناريو حدوث مجموعة متواقتة من الانقطاعات في الكهرباء، والتعرف إلى النقاط الأساس التي تؤدي حمايتها إلى منع انتشار واسع لانقطاع التيار الكهربائي. وقد تقدم "التوائم الرقمية" عن منظومات المياه في المدن، نموذجاً عن هجمات ترمي إلى نشر التلوث فيها، مع اقتراحات عن الإجراءات التقنية المحتملة وإجراءات الاستجابة للطوارئ. ومع مرور الوقت، تمكن "التوائم الرقمية" من إجراء مقارنات من نوع "قوة مقابل قوة" التي تنهض بها مؤسسات الأمن القومي بصورة روتينية في المجالات التقليدية. ومثلاً، يستطيع "توأم رقمي" عن أنظمة التحكم التي تدير "سد هوفر"، تقديم محاكاة افتراضية عن سيناريوهات الهجوم السيبراني عليها، ما يساعد مطوري تلك الأنظمة على تطوير دفاعات أكثر دقة وتطوراً، إضافة إلى إيجاد طرق للتعافي بسرعة كبيرة في حال حدوث هجمة سيبرانية.

ويمكن لوزارة الطاقة الأميركية أن تقود بسرعة جهداً وطنياً تجريبياً لإنشاء توائم رقمية للبنية التحتية الحيوية عبر شبكة الطاقة. فالوزارة تمتلك بالفعل نماذج عن الشبكة، ويمكنها الاستفادة من معلومات سرية متعلقة بقدرات الصين في الحرب السيبرانية، إلى جانب خبرات الذكاء الاصطناعي لدى مؤسسات مثل المختبر الوطني "لورنس ليفرمور" ومختبر "سانديا" وشراكاتها الوثيقة مع شركات الطاقة الأميركية. أما الدروس المستفادة من هذا المشروع التجريبي فستستخدم لاحقاً لبناء توائم رقمية لقطاعات حيوية أخرى.

غير أن إنشاء توائم رقمية شاملة ينطوي على تحديات تقنية كبيرة. ويتطلب معرفة تفصيلية بمنظومات البنية التحتية وشبكات البيانات، التي قد يعدها مالكوها ملكية تخصهم. وسينقضي بعض الوقت قبل أن يتوصل خبراء الذكاء الاصطناعي والاستخبارات في الحكومة إلى نسج أنواع جديدة من الشراكات مع المالكين والمشغلين من القطاع الخاص. وفي المقابل، تحتاج الولايات المتحدة إلى عبور الهوة الفاصلة بين العالمين الفعلي والافتراضي. ولا يجدر بها الاكتفاء بتقليد الدفاعات والمعوقات الصينية التي تعتمد على رصد تدخلي من الدولة. ولكن، قد تتكفل "التوائم الرقمية" بإعطاء مسؤولي الأمن القومي صورة متجددة باستمرار عن الدفاعات الأميركية السيبرانية، وتمنح صناع القرار تقييمات فعلية بالوقت المباشر عن مدى جاهزية البلاد في تشتيت هجمات سيبرانية. وفي المستقبل، حينما سيتأمل رئيس أميركي كيفية الرد على عدوان صيني، ستتوافر بصورة شبه فورية لديه نماذج متشابكة عن كيفية عمل البنية التحتية الأميركية في حال تعرضها لهجوم مستمر. وحاضراً، تفتقد أميركا إلى هذا النوع من المعلومات التكتيكية.

ابعث رسالة مباشرة

حتى الدفاعات المدعومة بالذكاء الاصطناعي لا يمكنها سد فجوة الأمن السيبراني التي تمنح الصين تفوقاً بنيوياً. فالقانون الأميركي الحالي يمنح مشغلي البنية التحتية سلطة كاملة لمراقبة شبكاتهم، كما أن التشريع الفيدرالي الذي أقر عام 2015 يضمن قدرة هؤلاء المشغلين على تبادل المعلومات مع نظرائهم ومع الحكومة الفيدرالية لتسهيل الدفاع المشترك. غير أن ما يظل غائباً في بعض القطاعات الأساس هو أي إلزام قانوني للمالكين والمشغلين بمراقبة شبكاتهم أصلاً. أما في القطاعات التي تفرض هذه المتطلبات، فيحتاج المنظمون إلى إشراف أكثر انتظاماً للتأكد من أن المشغلين يحافظون على دفاعاتهم الرقمية ويتعاونون مع نظرائهم والحكومة الفيدرالية.

ومهما بلغ الدفاع من تطور، فإنه وحده لا يكفي في التعامل الكفي مع نقاط التفوق الصينية. ويتطلب الردع الحقيقي امتلاك قدرة مستمرة على زعزعة قدرات الخصم، إضافة إلى الاستعداد لتكبيده أثماناً لا يطيقها. ويجب على الولايات المتحدة أن تضمن بناء وصيانة قدرات سيبرانية هجومية تهدد أهدافاً قيمة بالنسبة إلى بكين، إضافة إلى التواصل بوضوح مع الصين وإخبارها بأن أميركا تستطيع وستضرب في حال تخطت بكين الخطوط الحمر الأميركية. وبدلاً من الانخراط في عمليات اختراق متبادلة ضد البنية التحتية المدنية الصينية، يمكن للولايات المتحدة أن تركز على استهداف الأصول العسكرية التي تعتمد عليها الصين في أوقات الأزمات، بما يتوافق مع القانون الدولي وقد يكون أكثر تأثيراً في استراتيجيات الحكومة الصينية.

وأخيراً، ينبغي بالولايات المتحدة التشدد في قوة رسائلها التي تبعث بها إلى الصين. ويجب أن توضح أن استهداف بنية تحتية مدنية حيوية محددة، قد يؤدي تعطيلها إلى تأثير مجتمعي واسع النطاق - حتى عبر هجمات تمهيدية - أمر غير مقبول. وقد يستند ذلك إلى الرسالة التي بعثتها إدارة بايدن إلى الصين وتضمنت أن الهجمات السيبرانية التي تولد تأثيرات مادية قد تعامل بوصفها عملاً حربياً. ويجب على الولايات المتحدة إيصال ثلاث رسائل أساس: سنحدد الجهة المنفذة. نحن قادرون على المواجهة والصمود. وسوف نرد. فالتحديد ضروري للصدقية، فالتهديدات الغامضة تشجع على الاختبار والمقامرة الخاطئة.

يجب أن توضح واشنطن للصين أنها ستضرب إذا تخطت بكين الخطوط الحمر الأميركية

ويجب أن تكون الرسالة ذات صدقية وديمومة، متضمنة قدراً كافياً من التفاصيل لإثبات واقعية القدرات الهجومية الأميركية، لكن من دون منح الخصم فرصة لسد ثغراته. وقبل هجومها الشامل على أوكرانيا عام 2022، قررت روسيا استعمال الهجمات السيبرانية في إحداث انقطاعات للتيار الكهربائي، مما يعطي مثلاً عن خطر التوضيح الزائد في الإشارات المرسلة عن القدرات السيبرانية. وأدت العلانية في الرسالة الروسية إلى إقناع أوكرانيا بإدخال تحسين وازن على دفاعاتها التي تحمي منشآت الطاقة فيها.

وثمة أسباب لتأخر الولايات المتحدة في تقوية دفاعاتها السيبرانية، تشمل العوائق السياسية والتكنولوجية. ولم يبد الكونغرس سوى ميل ضئيل إلى توسيع الصلاحية القانونية والاستمرارية في الاستثمار، على نحو ما يتطلبه أمر إرساء دفاعات سيبرانية شاملة. وكذلك قاومت الشركات الخاصة فرض متطلبات أمنية بصورة إلزامية، تجنباً للزيادة في الكلف.

لكن نهج "الانتظار والترقب" لم يعد مقبولاً. فإذا لم تتحرك واشنطن بسرعة، فسيسرع الذكاء الاصطناعي من تفوق الصين. فالولايات المتحدة تمتلك القدرات التقنية والموارد الاقتصادية والطاقة الابتكارية التي تمكنها من استعادة التفوق في ميدان المعركة الرقمية. وما تحتاج إليه الآن هو الرؤية والإرادة السياسية لاتخاذ إجراءات شاملة. فدول العالم كلها تراقب. وإذا نجحت الولايات المتحدة، فيمكنها أن تكون نموذجاً لكيفية جني فوائد الرقمنة والإنترنت الحر من دون التفريط بأمنها القومي. أما إذا فشلت، فسيستخلص العالم أيضاً درساً آخر: أن الديمقراطيات أقل قدرة على الدفاع ضد التهديدات السيبرانية. وحينها ستزداد قوة استراتيجية الصين في "الردع النشط" على الصعيد العالمي.

آن نيوبرغر هي محاضرة مميزة في مقعدي فرانك إي. وآرثر دبليو. باين بجامعة ستانفورد، وزميلة زائرة مميزة في "معهد هوفر". وقبل توليها منصب نائبة مستشار الأمن القومي لشؤون الفضاء الإلكتروني والتكنولوجيا الناشئة في "مجلس الأمن القومي" إبان ولاية إدارة بايدن، أمضت أكثر من عقد في مناصب قيادية متعددة داخل وكالة الأمن القومي الأميركية.

مترجم عن "فورين أفيرز"، الـ13 من أغسطس (آب) 2025